مقدمة عن أهمية تصميم موقع آمن وأساسياته

في عالمنا الرقمي اليوم، حيث تنتقل المعلومات في الفضاء الإلكتروني بسرعة الضوء، فإن تصميم موقع آمن لم يعد خيارًا، بل ضرورة حتمية.

هذا الموضوع يتجاوز مجرد جانب فني، فهو مرتبط بثقة المستخدمين والحفاظ على خصوصيتهم.

يمكن لموقع ويب غير آمن أن يتحول بسرعة إلى مكان #لاختراق_القراصنة، #وسرقة_المعلومات، و#تدمير_السمعة.

الهدف من هذا القسم هو تقديم شرح شامل حول سبب أهمية أمن الويب، بالإضافة إلى دليل تمهيدي لفهم أفضل للتحديات والحلول المطروحة في مجال تصميم موقع آمن.

منذ بداية عملية التطوير، يجب دمج المبادئ الأمنية في جميع الطبقات؛ من اختيار المنصة والاستضافة إلى الترميز والصيانة.

أي إهمال في هذا المجال يمكن أن يؤدي إلى عواقب لا يمكن إصلاحها على الشركات والمستخدمين.

لذلك، فإن فهم أهمية الوقاية وتنفيذ آليات دفاع قوية منذ المرحلة الأولية لتصميم موقع ويب آمن سيشكل أساسًا متينًا لمستقبلك الرقمي.

الاستثمار في الأمن هو في الواقع استثمار في مصداقية وبقاء الأعمال التجارية في الفضاء التنافسي اليوم.

هل موقع متجرك الإلكتروني جاهز لجذب أكبر عدد ممكن من العملاء وزيادة المبيعات؟ تحول رساوب أعمالك التجارية عبر الإنترنت من خلال تصميم مواقع متاجر إلكترونية حديثة وفعالة.

✅ زيادة السرعة وتحسين السيو

✅ تجربة مستخدم ممتازة على الهاتف المحمول وسطح المكتب⚡ احصل على استشارة مجانية لتصميم موقع متجر إلكتروني من رساوب!

تحديد التهديدات السيبرانية الشائعة والحلول المتخصصة للوقاية منها

للحصول على تصميم موقع آمن، فإن التعرف على التهديدات المحتملة هو الخطوة الأولى والأكثر أهمية.

يقدم هذا القسم بشكل تحليلي بعضًا من أكثر الهجمات السيبرانية شيوعًا التي قد يستهدفها أي موقع ويب، ثم يقدم إرشادات متخصصة للوقاية منها.

تشمل هذه التهديدات هجمات حقن SQL، وهجمات XSS (البرمجة النصية عبر المواقع)، و CSRF (تزوير الطلب عبر المواقع)، وهجمات DDoS (رفض الخدمة الموزع).

يسمح حقن SQL للمتسللين بالوصول إلى قاعدة البيانات الخاصة بك باستخدام مدخلات ضارة؛ الحل هو استخدام العبارات المُعدة (Prepared Statements) ومعلمات الاستعلام.

تتيح XSS حقن التعليمات البرمجية الضارة في صفحات الويب، والتي يمكن منعها عن طريق تصفية المدخلات والتحقق من صحتها.

تتضمن CSRF خداع المستخدمين للقيام بإجراءات غير مرغوب فيها، والتي يمكن منعها باستخدام رموز مكافحة CSRF.

تهدف هجمات DDoS أيضًا إلى جعل موقع الويب الخاص بك غير متاح، والتي يمكن مواجهتها باستخدام خدمات الحماية من DDoS وجدران الحماية القوية.

إن التعرف الدقيق على هذه الثغرات الأمنية وتنفيذ حلول دفاعية مناسبة يقوي أساس تصميم موقع ويب آمن ويساهم بشكل كبير في استقراره وتشغيله الصحيح.

الوعي والتحديث المستمر بالتهديدات الجديدة جزء لا يتجزأ من استراتيجية أمن الويب الناجحة.

دور البروتوكولات الأمنية في تصميم موقع آمن ونقل البيانات

أحد الركائز الأساسية في تصميم موقع آمن هو استخدام بروتوكولات أمنية قوية لتشفير الاتصالات.

يقوم هذا القسم بشكل تعليمي ومتخصص بفحص دور بروتوكولات مثل SSL/TLS وأهمية استخدام HTTPS.

SSL/TLS (Secure Sockets Layer/Transport Layer Security) هي تقنيات تمنع اعتراض المعلومات أو التلاعب بها أو سرقتها أثناء النقل عن طريق إنشاء قناة مشفرة بين متصفح المستخدم وخادم موقع الويب.

تضمن هذه البروتوكولات أن أي بيانات يتم تبادلها بين المستخدم والخادم، بما في ذلك معلومات تسجيل الدخول وتفاصيل بطاقة الائتمان والبيانات الشخصية، تظل آمنة وسرية.

Click here to preview your posts with PRO themes ››

إن استخدام HTTPS (Hypertext Transfer Protocol Secure)، وهو الإصدار الآمن من HTTP ويستخدم TLS/SSL، ليس ضروريًا للأمان فحسب، بل له أيضًا تأثير إيجابي على السيو وترتيب موقع الويب في محركات البحث.

تمنح Google مواقع الويب التي تستخدم HTTPS درجة أعلى، مما يساعد على زيادة الرؤية وكسب ثقة المستخدمين.

لتنفيذ HTTPS، تحتاج إلى الحصول على شهادة SSL من مرجع مصدق (Certificate Authority) موثوق به وتثبيتها على خادم موقع الويب.

يمكن أن تكون هذه الشهادات من أنواع مختلفة، من شهادات التحقق من صحة النطاق (DV) الأرخص والأسرع في الإصدار إلى شهادات المؤسسة (OV) وEV (التحقق الموسع) التي توفر مستوى أعلى من المصداقية وتؤكد أيضًا معلومات هوية المؤسسة.

يعتمد اختيار نوع الشهادة على احتياجات وحساسية معلومات موقع الويب الخاص بك.

يمكن أن يؤدي تجاهل هذه البروتوكولات إلى حدوث ثغرة أمنية خطيرة ضد هجمات Man-in-the-Middle ويمكن أن يجعل جميع الجهود المبذولة لتوفير أمن الويب غير فعالة.

| نوع الشهادة | مستوى المصداقية | مناسبة لـ | الميزات |

|---|---|---|---|

| DV (التحقق من النطاق) | منخفض | المدونات والمواقع الشخصية | تأكيد ملكية النطاق، إصدار سريع ورخيص |

| OV (التحقق من المؤسسة) | متوسط | المواقع التجارية الصغيرة والمتوسطة | تأكيد هوية المؤسسة، زيادة الثقة |

| EV (التحقق الموسع) | عالي | المتاجر الإلكترونية الكبيرة والبنوك | أعلى مستوى من التحقق من الهوية، شريط عنوان أخضر |

| Wildcard SSL | حسب النوع | مواقع الويب التي بها نطاقات فرعية متعددة | الأمان للنطاق الرئيسي وجميع النطاقات الفرعية |

أمن قاعدة البيانات وحماية معلومات المستخدمين

أحد الأقسام الأكثر حساسية في تصميم موقع آمن هو حماية قاعدة البيانات ومعلومات المستخدمين.

يقدم هذا القسم إرشادات وتخصصية حول مبادئ وممارسات أمن قاعدة البيانات.

قاعدة البيانات هي قلب أي موقع ويب، فهي تحتوي على معلومات حيوية بما في ذلك المعلومات الشخصية للمستخدمين والمعاملات والبيانات الحساسة الأخرى.

يمكن أن تؤدي الثغرات الأمنية في هذا القسم إلى الكشف عن المعلومات وفقدان البيانات وحتى تدمير النظام بالكامل.

لضمان أمن قاعدة البيانات، يجب اتخاذ عدة تدابير.

بادئ ذي بدء، من المهم جدًا استخدام كلمات مرور قوية ومعقدة للوصول إلى قاعدة البيانات وتغييرها بشكل دوري.

أيضًا، فإن تطبيق الحد الأدنى من الوصول الممكن (مبدأ أقل امتياز) للمستخدمين والبرامج إلى قاعدة البيانات، أي منح الأذونات اللازمة فقط لأداء مهامهم، يمنع الاختراقات المحتملة.

إن تشفير البيانات الحساسة، سواء أثناء النقل (in-transit) أو أثناء التخزين (at-rest)، يخلق طبقة دفاع قوية جدًا.

إن استخدام التجزئة (Hashing) و Salt (التحلية) لكلمات مرور المستخدمين بدلاً من تخزينها كنص عادي له أهمية كبيرة.

التحديث المنتظم لنظام إدارة قاعدة البيانات (DBMS) وجميع المكونات الإضافية والأدوات ذات الصلة ضروري أيضًا لإصلاح الثغرات الأمنية المعروفة.

تساعد المراقبة المستمرة لأنشطة قاعدة البيانات لتحديد الأنماط المشبوهة وغير العادية في الكشف المبكر عن الهجمات.

أخيرًا، يعد إعداد نسخ احتياطية منتظمة من قاعدة البيانات والاحتفاظ بها في مكان آمن ومنفصل طبقة دفاع نهائية ضد فقدان المعلومات تضمن استقرار وأمن موقع الويب الخاص بك.

هل سئمت من أن موقع متجرك الإلكتروني به زوار ولكن لا توجد مبيعات؟ تعمل رساوب على حل مشكلتك الرئيسية من خلال تصميم مواقع متاجر إلكترونية احترافية!

✅ زيادة كبيرة في المبيعات بتصميم هادف

✅ تجربة مستخدم مثالية لعملائك

⚡ احصل على استشارة مجانية!

الترميز الآمن ومنع الثغرات الأمنية في تطوير الويب

يقع جزء كبير من تصميم موقع آمن في طبقة الترميز وتطوير البرمجيات.

يقدم هذا القسم تعليمات وتوضيحات حول مبادئ الترميز الآمن التي يمكن أن تمنع العديد من الثغرات الأمنية الشائعة.

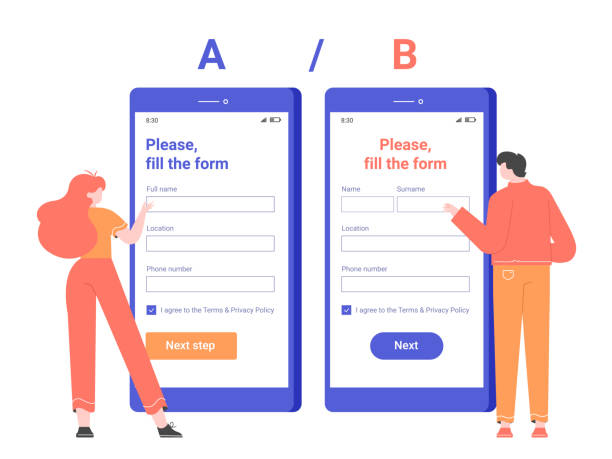

المبدأ الأول والأكثر أهمية هو التحقق من صحة المدخلات (Input Validation).

يجب فحص كل بيانات يتم تلقيها من المستخدم، سواء من خلال النماذج أو عناوين URL أو ملفات تعريف الارتباط، وتصفيتها بعناية لمنع حقن التعليمات البرمجية الضارة أو البيانات غير المصرح بها.

يتضمن ذلك التحقق من نوع البيانات وطولها وتنسيقها ومحتواها.

Click here to preview your posts with PRO themes ››

يعد استخدام وظائف ومكتبات الأمان المضمنة (Built-in Security Functions) في الأطر ولغات البرمجة الحديثة أمرًا حيويًا أيضًا.

تم تصميم هذه الوظائف لاحتواء العديد من الهجمات الشائعة مثل SQL Injection و XSS تلقائيًا.

على سبيل المثال، يمكن أن يؤدي استخدام الوظائف المتعلقة بالهروب في PHP أو ORM في Python/Ruby إلى منع حقن SQL.

أيضًا، تعتبر الإدارة الصحيحة للأخطاء والاستثناءات (Error and Exception Handling) ذات أهمية قصوى؛ لا ينبغي عرض معلومات الخطأ الدقيقة للمستخدمين النهائيين، لأنها يمكن أن توفر أدلة للقراصنة.

بدلاً من ذلك، يجب عرض رسائل عامة وسهلة الاستخدام ويجب تخزين تفاصيل الخطأ في ملفات السجل (log files) حتى يتمكن المطورون من مراجعتها.

بالإضافة إلى ذلك، فإن استخدام معايير تشفير قوية لتخزين ونقل المعلومات الحساسة، بالإضافة إلى ضمان تحديث جميع المكتبات والتبعيات الخاصة بالمشروع، هي مبادئ أساسية للترميز الآمن.

يلعب تدريب فريق المطورين على أفضل ممارسات الأمن السيبراني أيضًا دورًا مهمًا في تعزيز أمان موقع الويب.

إدارة الوصول والمصادقة القوية في تصميم موقع آمن

أحد الأبعاد الحيوية في تصميم موقع آمن هو تنفيذ آليات قوية لـ المصادقة و إدارة الوصول للمستخدمين.

يقدم هذا القسم تخصصية وإرشادات حول طرق زيادة الأمان في هذا المجال.

تعني المصادقة القوية أن النظام يمكنه تأكيد هوية المستخدم بثقة كاملة.

يعد استخدام كلمات مرور معقدة وطويلة، جنبًا إلى جنب مع شرط تغييرها بشكل دوري، من أبسط الإجراءات الأساسية.

ولكن لمزيد من الأمان، يوصى بشدة بتنفيذ المصادقة الثنائية (Two-Factor Authentication – 2FA) أو المصادقة متعددة العوامل (Multi-Factor Authentication – MFA).

تمنع هذه الطرق الوصول غير المصرح به عن طريق إضافة طبقة أمان أخرى (على سبيل المثال، رمز يتم إرساله إلى الهاتف المحمول أو البريد الإلكتروني)، حتى في حالة تسرب كلمة المرور.

بعد المصادقة، يأتي دور التفويض (Authorization) أو إدارة الوصول.

هذا يعني أن كل مستخدم، بناءً على دوره ومستوى وصوله، يجب أن يتمكن فقط من الوصول إلى الموارد والوظائف الضرورية لأداء مهامه.

يمكن أن يؤدي تنفيذ نماذج التحكم في الوصول مثل RBAC (Role-Based Access Control) إلى تنظيم هذه العملية وتبسيطها.

على سبيل المثال، لا ينبغي أن يتمكن المستخدم العادي من الوصول إلى إعدادات الإدارة أو البيانات الحساسة للمستخدمين الآخرين.

أيضًا، المراقبة المستمرة لأنشطة المستخدمين والنظام لتحديد الأنماط المشبوهة، مثل المحاولات المتكررة لتسجيل الدخول الفاشل (Brute-Force Attacks)، وتنفيذ آليات مثل قفل الحساب بعد عدة محاولات فاشلة، تمنع الهجمات الناتجة عن تخمين كلمة المرور.

كل هذه الإجراءات، معًا، تضمن حماية المعلومات ومنع الوصول غير المصرح به في موقع آمن.

دور جدران الحماية وأنظمة كشف التسلل في تصميم موقع آمن

جانب آخر حيوي في تصميم موقع آمن هو استخدام أدوات الدفاع عن الشبكة مثل جدران الحماية وأنظمة كشف ومنع التسلل.

يقدم هذا القسم بشكل تخصصية وتحليلي أداء وأهمية جدران الحماية (Firewalls) وأنظمة كشف التسلل (IDS/IPS).

تعمل جدران الحماية كحاجز دفاعي بين شبكتك والإنترنت وتقوم بتصفية حركة المرور الواردة والصادرة بناءً على قواعد الأمان المحددة.

يمكنهم حظر المنافذ غير الضرورية وتقييد الوصول إلى الخدمات غير الآمنة.

تلعب جدران الحماية البرمجية والأجهزة دورًا مهمًا في هذا المجال.

على وجه الخصوص، يعد استخدام جدار حماية تطبيقات الويب (Web Application Firewall – WAF) المصمم خصيصًا لحماية تطبيقات الويب من الهجمات الشائعة مثل SQL Injection و XSS أمرًا حيويًا لـ أمن الموقع.

يمكن لـ WAF فحص حركة مرور HTTP/HTTPS وتحديد أنماط الهجوم وحظرها.

Click here to preview your posts with PRO themes ››

تضيف أنظمة كشف التسلل (IDS) وأنظمة منع التسلل (IPS) طبقة أمان أخرى.

يراقب IDS حركة مرور الشبكة ويصدر تنبيهات إذا تم تحديد أنشطة مشبوهة، بينما يتمتع IPS، بالإضافة إلى الكشف، بالقدرة على حظر الهجمات بنشاط.

باستخدام قاعدة بيانات لتوقيعات الهجمات المعروفة بالإضافة إلى تحليل سلوك الشبكة (Behavioral Analysis)، فإن هذه الأنظمة قادرة على تحديد التهديدات الجديدة وغير المعروفة.

يجب أن يتضمن تصميم موقع آمن التكوين الصحيح لهذه الأدوات لمنع الهجمات باستمرار وحماية موقع الويب من التهديدات الجديدة.

المراقبة المستمرة لسجلات هذه الأنظمة وتحديث قواعدها لمواجهة التهديدات المتطورة جزء لا يتجزأ من استراتيجية أمن الويب.

| الميزة | جدار الحماية (Firewall) | نظام كشف التسلل (IDS) | نظام منع التسلل (IPS) |

|---|---|---|---|

| الهدف الرئيسي | التحكم في حركة المرور بناءً على القواعد | تحديد الهجمات والتحذير منها | تحديد الهجمات وحظرها |

| الموقع في الشبكة | حدود الشبكة | مراقبة حركة المرور الداخلية والخارجية | بين جدار الحماية والخادم (مضمن) |

| الوظيفة | تصفية المنافذ والعناوين | تحديد التوقيعات والسلوك المشبوه | كما هو الحال مع IDS بالإضافة إلى الحظر |

| نوع الاستجابة | رفض حركة المرور، الحظر | إرسال تنبيه، تسجيل | الحظر، ضبط جدار الحماية، إنهاء الاتصال |

| مثال | WAF، جدار حماية Linux | Snort، Suricata (في وضع IDS) | Snort، Suricata (في وضع IPS) |

النسخ الاحتياطي والتخطيط للتعافي من الكوارث لاستقرار الموقع

حتى مع أفضل الأساليب في تصميم موقع آمن، لا يزال من الممكن حدوث أحداث غير متوقعة مثل فشل الأجهزة أو الهجمات السيبرانية الناجحة أو الأخطاء البشرية.

يقدم هذا القسم إرشادات وتوضيحات حول أهمية النسخ الاحتياطي المنتظم والتخطيط للتعافي من الكوارث (Disaster Recovery Plan – DRP).

النسخ الاحتياطي المنتظم والتلقائي لجميع بيانات موقع الويب، بما في ذلك الملفات وقاعدة البيانات والتكوينات، هو عمود أساسي لضمان استقرار موقع الويب وتوافره.

يجب تخزين هذه النسخ الاحتياطية في مواقع آمنة ومنفصلة عن الخادم الرئيسي، ويفضل في مواقع جغرافية مختلفة متعددة، بحيث في حالة حدوث مشكلة في موقع واحد، يمكن الوصول بسرعة إلى نسخة سليمة من البيانات.

بالإضافة إلى النسخ الاحتياطي، يعد وجود خطة شاملة للتعافي من الكوارث (DRP) أمرًا ضروريًا لـ ضمان الأمن واستمرارية الأعمال.

DRP عبارة عن مستند يحدد الخطوات التفصيلية اللازمة لاستعادة الأنظمة والبيانات بعد وقوع حادث كبير.

يجب أن تتضمن هذه الخطة تفاصيل مثل وقت الاستعادة المستهدف (RTO) ونقطة الاستعادة المستهدفة (RPO)، والتي تحدد بدورها الحد الأقصى للوقت المقبول لتوقف الخدمة والحد الأقصى لكمية البيانات المق